CTFHub-Web-Web前置技能-HTTP协议

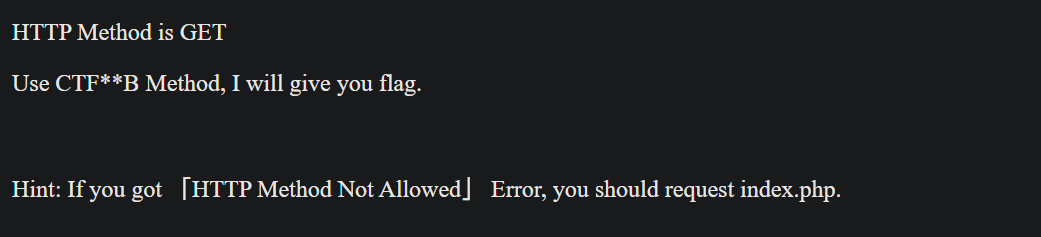

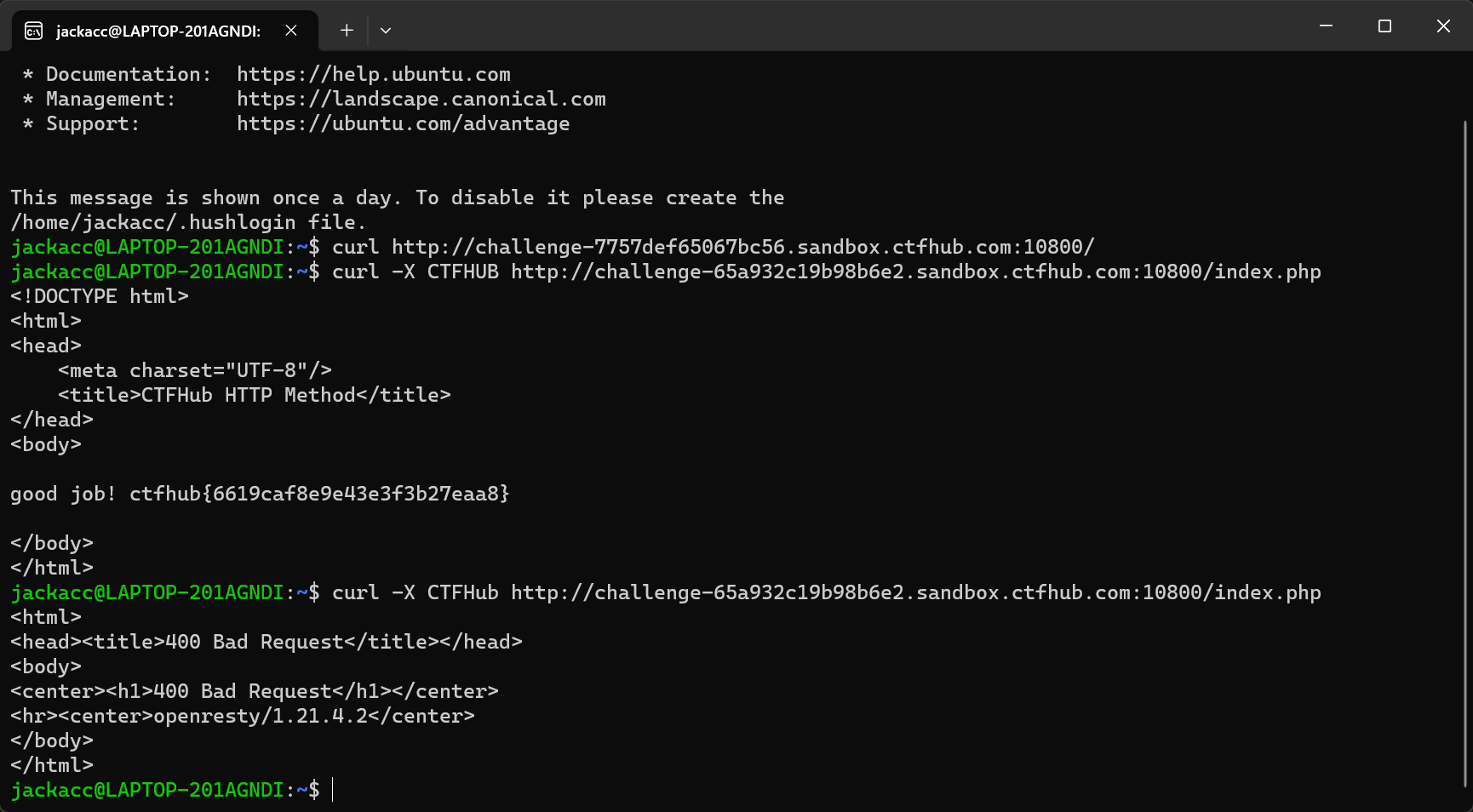

1.请求方式

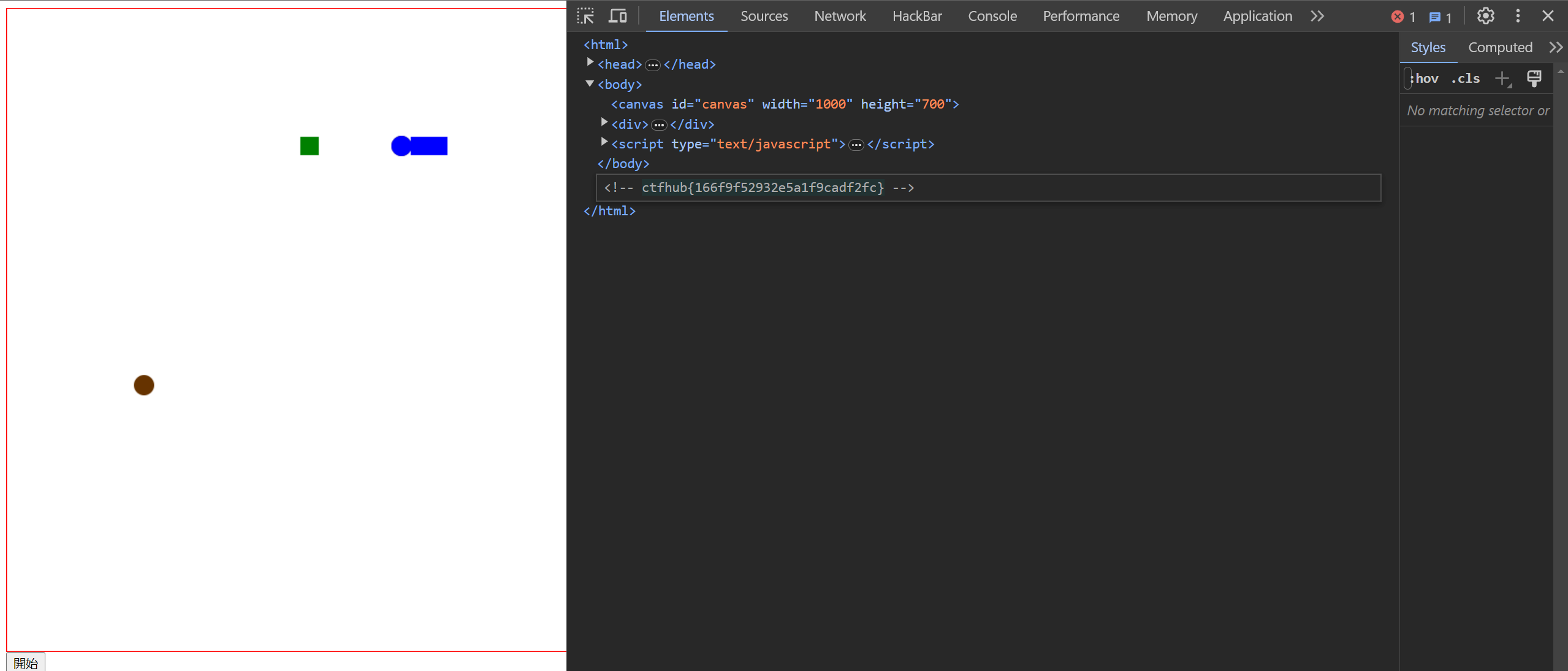

进去看到这个

http协议请求由三部分组成,分别是:请求行、消息报头、请求正文。

curl用法

curl是一个和服务器交互信息(发送和获取信息)的命令行工具。

查看http响应头:curl -i http://www.xxx.com

查看交互过程: curl -v http://www.xxx.com

GET请求: curl -X GET http://www.xxx.com (当发起http请求时,curl会默认发起GET请求,也可以”-X GET”方式指定。)

POST请求: curl -X POST http://www.xxx.com -d “参数”(当使用POST请求方式,需要通过指定“-d”,向服务器传递数据。)

调试:curl -v https://www.xxx.com (-v参数输出通信的整个过程,用于调试。)

上面内容摘自这里,侵权删。

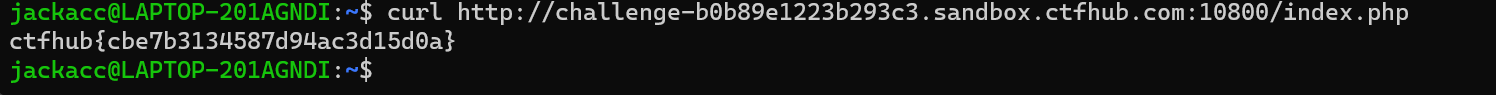

看题目就是使用CTFHUB方式请求网页的index.php。这里使用curl指定请求方式

注意这里的请求方式分大小写,如果使用小写就无法得到结果

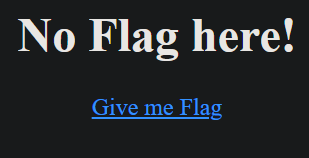

2.302跳转

这种题之前也遇到过

点击链接就会被302回来

Flag就在Index.php里,只不过浏览器由于被302就没有加载返回的其他东西,我们可以使用curl或者burp查看返回包的方式获取Flag

3.Cookie

伪造Cookie题

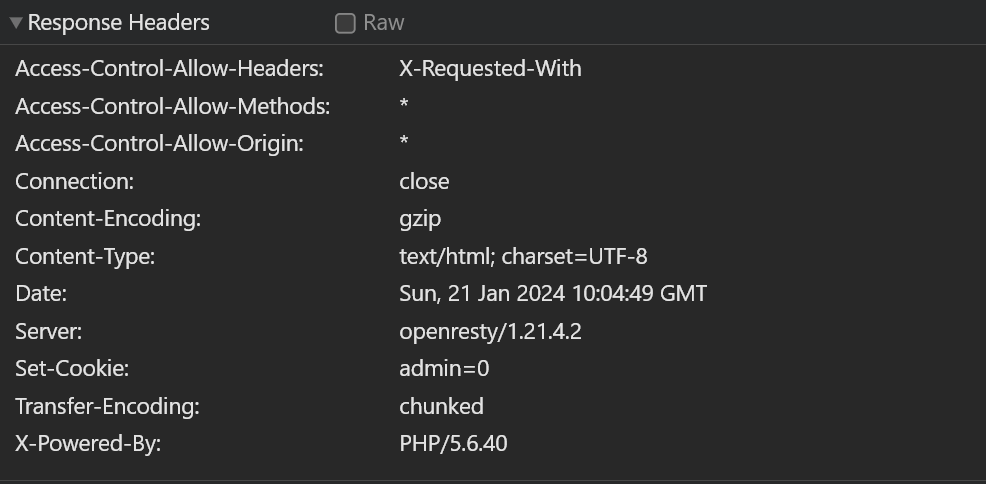

查看Cookie,为admin=0,自行构造admin=1Cookie发送过去即可

4.基础认证

这种题目第一次做,卡了一下

查看Hint给的URL可以知道,这种认证方式就是将用户名加冒号加密码用base64加密后传输,由此多见于内网,在传输过程中,加密字符串会被放在http请求头的Authorization里给服务器,如果没有这个请求头,服务器会返回401 Unauthozied,并会在http返回头的WWW-Authenticate里添加相关信息。

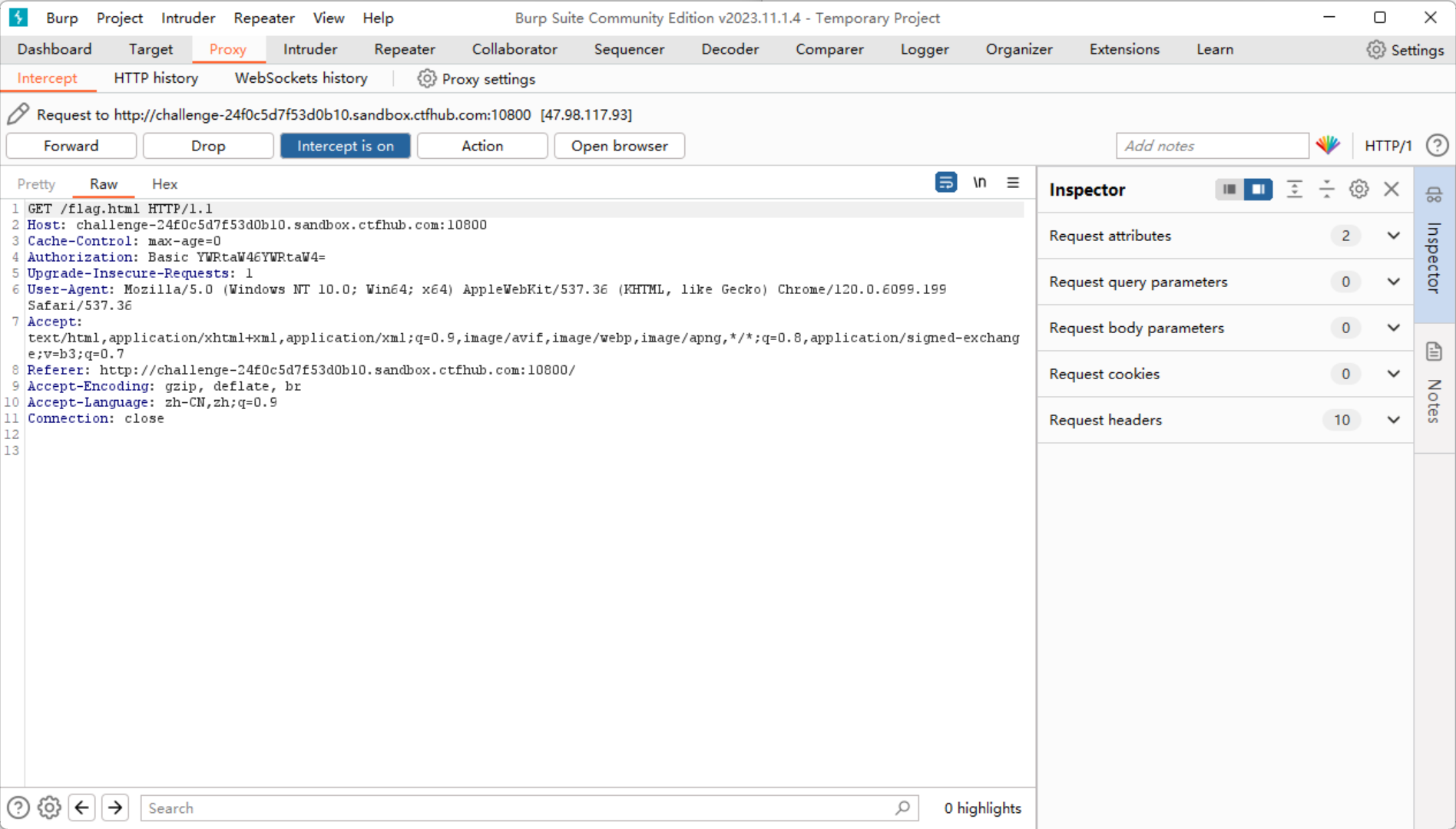

抓包看看

这里的Authorization内容的后面的那一串就是我们账号:密码的base64加密字符串

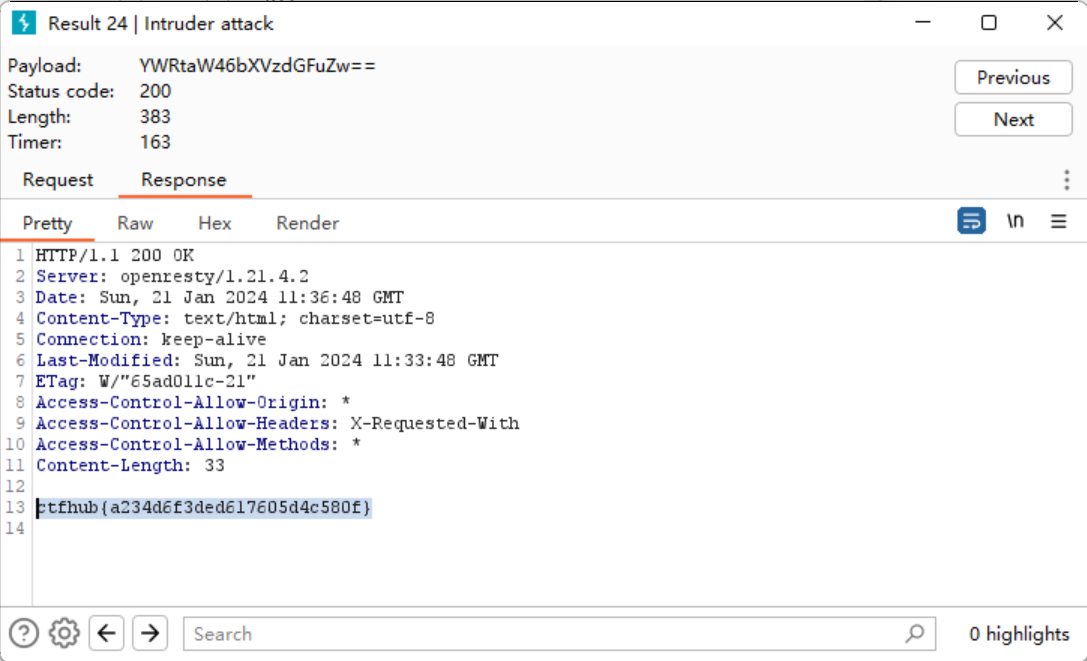

题目还给了一个密码附件,列了100 个常用密码,根据WWW-Authenticate的提示又可以得知用户名为admin,就可以直接爆破了,这里使用burp的Intruder模块爆破。

5.响应包源代码

直接查看网页源代码即可